Нужно разрешить абонентам заходить в Приват24 дл пополнения счета (доступ к интернетам при этом должен быть отключен).

Собственно у ПриватБанка есть несколько серверов, на которые идут обращения, в процессе работы с privat24. Так что прописать на фаерволе в ALLOW только один какой-то адрес не получится.

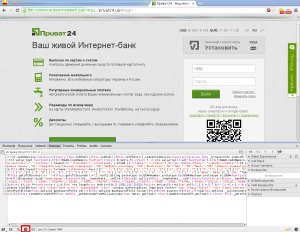

Узнать, какие именно сервера задействованы - можно при помощи дебаггера, встроенного в браузер. В Opera это Dragonfly, в Mozilla - Firebug, в Chrome - дебаггер, который вызывается комбинацией Ctrl+Shift+I.

Буду рассказывать на примере того, который в гуглохроме.

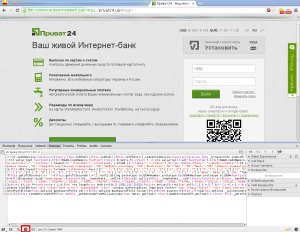

Идем значит в дебаггер, выключаем останов при обнаружении эксепшенов в коде (если этого не сделать - дебаггер может долго ебать мозг, если найдет какой-нибудь код, который ему покажется не валидным).

Кнопка выключения остановки при эксепшене указана на скриншоте.

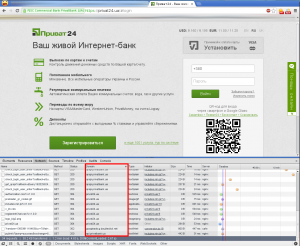

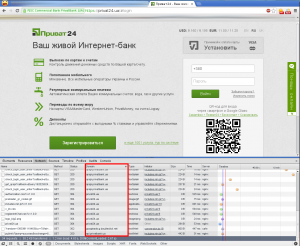

Потом идём в раздел Network, в котором собсна и отображаются ресурсы, к которым идут обращения. Перезагружаем страничку, фильтруем по домену, выбираем понравившиеся и вносим их в какой-нибудь файл, например назовём его privat-hosts-pre. Можно заюзать Save All as HAR и сохранить всё.

Достаём домены.

cat /tmp/privat-hosts-pre | grep -A1 -i "host"|grep value|sort -n|uniq|sed 's/"value": "//g'|sed 's/"//g' > /tmp/privat-hosts

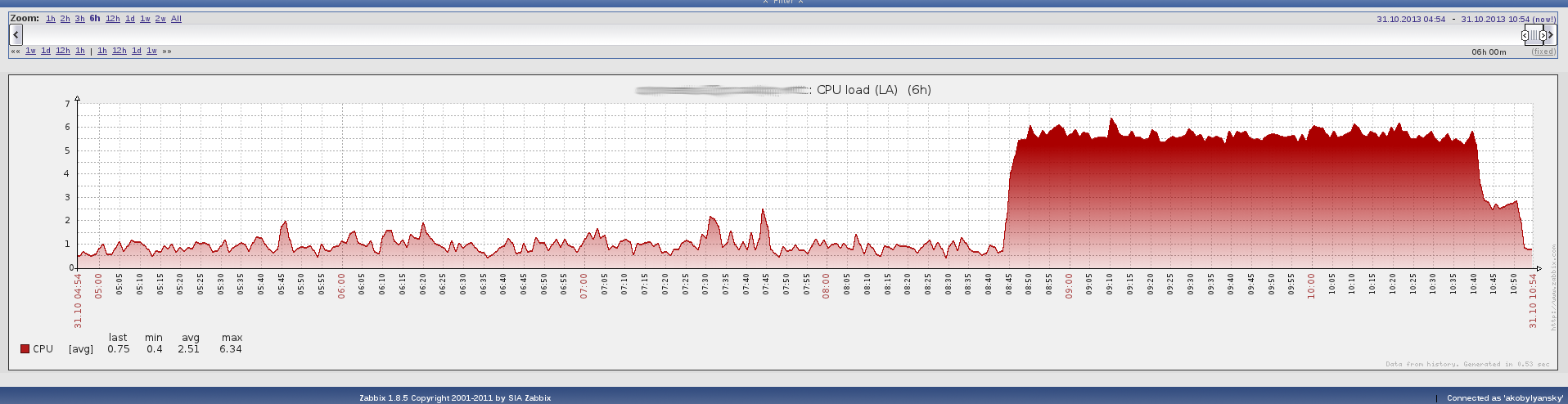

Дальше берём и парсим этот файл, при этом резолвя доменные имена в IP адреса.

Вот так:

while read line; do dig A $line|grep 'IN'|grep 'A'|grep -Eo '([0-9]{1,3}\.){3}[0-9]{1,3}'| sort | uniq;done < privat-hosts

Полученные адреса добавляем в список разрешенных адресов в фаерволе.

Радуемся жизни :)